El gobierno está bajo amenaza de un software malicioso denominado ransomware que pretende “secuestrar” información sensible de toda la estructura estatal si no se abona en tiempo y forma un rescate de USD 200 mil en criptomonedas.

La Casa Rosada, frente a la amenaza de violar secretos de Estado, abrió una profunda investigación reservada para determinar con exactitud dónde inició la vulnerabillidad a su sistema informático, qué información está expuesta y cuál es el origen del ataque.

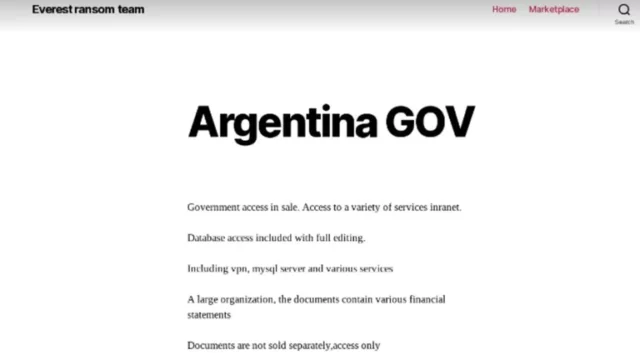

En este contexto, a través de una investigación que realizó Infobae en la dark web, se logró encontrar la amenaza posteada contra la administración nacional. La misma dice (en inglés): “Argentina GOV. Acceso gubernamental en venta. Acceso a una variedad de servicios de intranet. Acceso a la base de datos, incluyendo VPN, servidor mysql y varios servicios. El documento contiene informaciones financieras. Los documentos no se venden por separado, solo acceso”.

La dark web es una parte de internet (la oscura) a la que no se accede a través de los motores de búsqueda que solemos utilizar. Se debe usar un navegador especial y está compuesta por darknets, redes a las que se llega a través de programas específicos, como por ejemplo TOR, un navegador de código abierto, que es precisamente una de las herramientas que permiten hacerlo. TOR significa “The Onion Routing” (es decir, enrutamiento de cebolla, ya que encripta lo encriptado).

Para acceder a los mensajes de la banda criminal detrás del ransomware Everest, que amenaza al gobierno nacional, se accedió al navegador Tor browser, que está disponible como app, y es de fácil uso. Una fuente experta en ciberseguridad brindó la dirección de la URL para acceder.:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/5YW7LGZT6JFCXKEAVJFA4BWIV4%20420w)

Todavía no se ha descubierto si esta banda de criminales tiene realmente la información sensible del gobierno. Podrían haberlos robado (en el caso de que el ataque fuese real) y hasta podría contar con información “vieja” (robada en otros ataques, como por ejemplo en la filtración de este año del RENAPER).

La banda detrás de Everest

“La banda detrás del ransomware Everest es reciente, con poco más de 35 ataques retribuidos en su sitio dentro de la Dark Web. No cuenta con grandes piezas de información sobre su organización o ataques objetivos, como sí lo hacen otros sitios. Es una de las tantas bandas que mediante un ataque de ransomware, ya sea ejecutado por estos o por terceros en un sistema de Ransomware-as-a-Service (o ransomware como servicio, en donde los cibercriminales ofrecen la amenaza a terceros que la despliegan y realizan el ataque en sí), ya no solo cifran la información sino que también es utilizada como herramienta de extorsión”, explicó a Infobae Martina López, investigadora de ciberseguridad de ESET Latinoamérica.

Entonces, si la víctima no paga el rescate solicitado por la banda, esta información se publica, ya sea de manera gratuita o paga, por unas fracciones de la criptomoneda a elección.

Las víctimas de esta banda incluyen gobiernos, aerolíneas, hospitales y establecimientos educativos. “En algunos casos, se ha liberado parcial o totalmente la información robada de manera gratuita debido a, según los criminales, una falta de comunicación por parte de las víctimas”, agregó López.:quality(85)/cloudfront-us-east-1.images.arcpublishing.com/infobae/BVXL3NAODFFALP3O5D3I6B6OSI.jpg%20420w) El software malicioso se llama ransomware

El software malicioso se llama ransomware

En el caso del supuesto ataque al gobierno argentino, al no ofrecer piezas de información como “prueba”, todavía no se ha comprobado la veracidad del anuncio. “Además, tampoco se aclara qué sub-sitio o sub-entidad fue atacada”, agrega la experta.

Esta tendencia de ataques de ransomware organizados es relativamente nueva. Sin embargo, la comunidad de investigadores en seguridad ha estado advirtiendo desde hace mucho tiempo que el ransomware tiene el potencial de convertirse en la amenaza informática número uno para las organizaciones, tanto públicas como privadas.

“Pero, dado que las demandas de los rescates eran bajas y que la distribución del malware era bastante menos efectiva hace algunos años, muchas organizaciones no prestaron atención a esas predicciones y ahora están pagando grandes rescates”, advirtió López.

Respecto de la amenaza al gobierno nacional, los criminales no revelaron pruebas de los accesos que dicen tener. Además del anuncio de los documentos de la Argentina, la banda criminal publicó en la dark web la venta de otros supuestos accesos a los sistemas gubernamentales de Perú y de otros organismos de Brasil, por USD 30 mil y USD 50 mil respectivamente.

En el caso de la información relacionada con los sistemas del Ejecutivo argentino, a comienzos de octubre un usuario estuvo ofreciendo para la venta en foros de hacking credenciales de administrador de la red con acceso directo al domain controller accesibles mediante VPN y que a fines de octubre el mismo usuario estuvo ofreciendo comprar o intercambiar accesos a través de VPN a bases de datos de Argentina.